Im Jahr 2021 meldeten US-Bundesbehörden 32.511 Vorfälle im Bereich Informationssicherheit. Mit der Verantwortung für die Verwaltung großer Mengen vertraulicher Daten stehen Regierungsorganisationen vor vielfältigen Herausforderungen, um diese Informationen vor ständig weiterentwickelnden Cyberbedrohungen zu schützen. Um ihre Verteidigung zu stärken, ist die Einhaltung von Schlüsselstandards von entscheidender Bedeutung. Und heute gehen wir in unserer Experteninterviewreihe auf einen solchen Standard ein: FISMA.

Was ist FISMA?

FISMA, kurz für das Federal Information Security Management Act, ist ein Gesetz in den USA, das sich auf die elektronische Regierung konzentriert. Es wurde geschaffen, um die Informationssicherheit zu stärken und die Operationen der Bundesregierungsbehörden zu unterstützen. Gemäß FISMA ist jede Bundesbehörde verpflichtet, ein Programm zu entwickeln, zu dokumentieren und umzusetzen, um die für ihre Operationen wesentlichen Informationen und Informationssysteme zu schützen. Dies schließt Systeme ein, die von anderen Behörden, Auftragnehmern oder externen Quellen verwaltet oder bereitgestellt werden.

FISMA wurde im Jahr 2002 von Präsident George W. Bush erlassen, um die mit der Sicherheit föderaler Daten verbundenen Risiken zu reduzieren. Angesichts des raschen Fortschritts der Technologie wurden 2014 Änderungen vorgenommen, und der 44. Präsident der Vereinigten Staaten, Barack Obama, unterzeichnete ein neues Gesetz, das diese Änderungen einführte. Diese überarbeitete Gesetzgebung wurde als Federal Information Security Modernization Act bezeichnet, aber die Abkürzung blieb dieselbe – FISMA.

Wenn wir die Entwicklung dieses Gesetzes betrachten, sehen wir, dass es ursprünglich nur Bundesbehörden auf Landes- und Bundesebene ansprach. Sein Anwendungsbereich wurde jedoch später erweitert, um alle Auftragnehmer einzubeziehen, die bedeutende staatliche Informationen und Systeme behandeln. Als Ergebnis müssen private Unternehmen, die nun mit Bundesbehörden und Regierungsinstitutionen zusammenarbeiten möchten, denselben Informationssicherheitsstandards folgen wie diese föderalen Einrichtungen.

Welche Rolle spielt das NIST in Bezug auf FISMA?

Das NIST ist das US-amerikanische National Institute of Standards and Technology und fungiert als Hauptzertifizierungs- und Regulierungsbehörde für FISMA. Es entwickelt und veröffentlicht Standards und Richtlinien zur Erreichung der FISMA-Compliance. Aktualisierungen und nützliche Empfehlungen zur Erfüllung der FISMA-Anforderungen können auf ihrer Website gefunden werden.

Die Überwachung, die das NIST bereitstellt, basiert auf wichtigen Veröffentlichungen, die sie erstellen, wie z.B. FIPS 200, das Mindestsicherheitsanforderungen für föderale Informationen und Systeme festlegt, und NIST 800-53, das Sicherheits- und Datenschutzstandards sowohl für Informationssysteme als auch für Organisationen darstellt.

Warum wurde FISMA eigentlich entwickelt?

Ursprünglich hatte FISMA folgende Ziele:

- Einführung eines Programms zur Risikoverwaltung;

- Schutz von Informationen vor unbefugter Nutzung, Offenlegung, Störung, Veränderung oder Zerstörung;

- Gewährleistung der Integrität, Verfügbarkeit und Zugänglichkeit geschützter Informationen.

Gemäß den FISMA-Richtlinien müssen Systeme von einer autorisierten Person akkreditiert werden, bevor sie in Betrieb genommen werden dürfen. Der Beauftragte bewertet, ob die mit vertraulichen Informationen und organisatorischen Vermögenswerten verbundenen Sicherheitsrisiken sowie potenzielle Risiken für Einzelpersonen und andere Organisationen akzeptabel sind, basierend auf der Konfiguration des Systems und den vorhandenen gemeinsamen Kontrollmaßnahmen. Wenn dies als zufriedenstellend erachtet wird, erhält das System grünes Licht.

Die Betriebserlaubnis wird für drei Jahre erteilt, vorausgesetzt, es gibt keine signifikanten Veränderungen im Sicherheitsstatus des Systems, weder innerhalb dieses Zeitraums noch innerhalb eines bestimmten, von der Behörde festgelegten Zeitraums. Tritt eine wesentliche Änderung auf, ist eine erneute Genehmigung erforderlich.

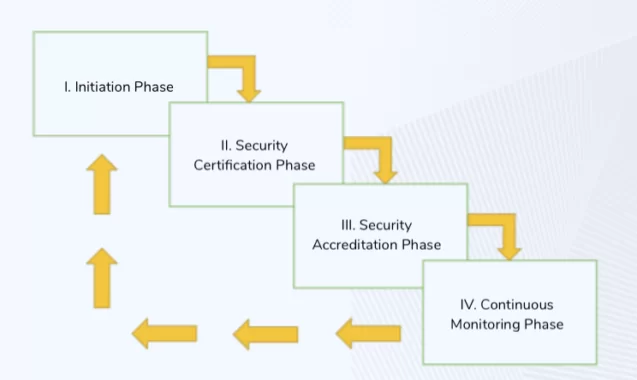

Welche Schritte sind erforderlich, um die FISMA-Compliance zu erreichen?

Wie wir zuvor erwähnt haben, handelt es sich bei FISMA um ein gesetzliches Gesetz, während das NIST die Standards und Anforderungen veröffentlicht, die dazu beitragen, die Einhaltung dieses Gesetzes zu gewährleisten. Mit diesem Wissen lässt sich die FISMA-Compliance in vier Hauptschritte unterteilen, deren Durchführung entscheidend ist, um die Genehmigung zum Betrieb eines Systems gemäß den Richtlinien des NIST zu erhalten.

Schauen wir uns jeden dieser Schritte genauer an.

1.Initiierung

Während der Initiierungsphase werden Ressourcen identifiziert, und eine gründliche Analyse des Sicherheitssystems wird durchgeführt. Dieser Schritt stellt sicher, dass alle Beteiligten mit dem definierten Sicherheitsplan übereinstimmen. Es ist entscheidend, in dieser Phase eine anfängliche Risikobewertung durchzuführen, eine Prüfung vorzunehmen und das System zu testen.

In dieser Phase ist der Eigentümer des Informationssystems verantwortlich für:

- das Sammeln, Detaillieren und Kategorisieren des Systems zur Bewertung durch den beauftragten Offiziellen;

- das Klassifizieren des Systems und seiner Informationen nach Sicherheitsstufen;

- das Identifizieren von Bedrohungen, Schwachstellen und Sicherheitsmaßnahmen;

- die Bewertung des Grundrisikos;

- die Erleichterung der Kommunikation und Benachrichtigungen;

- die Planung und Verwaltung von Ressourcen, oft in Zusammenarbeit mit anderen Interessengruppen;

- das Aktualisieren des Sicherheitsplans bei Bedarf.

Ein Hauptaugenmerk in dieser Phase liegt darauf, Dokumentationen zu erstellen und zu organisieren, um sicherzustellen, dass die Analyse während der Zertifizierungsphase so effektiv wie möglich ist.

Während der anfänglichen Risikobewertung werden Sicherheitskategorien festgelegt, basierend auf den potenziellen Konsequenzen, denen eine Organisation im Kontext der Informationssicherheit gegenüberstehen könnte. Diese Kategorien spielen in Kombination mit Erkenntnissen über Schwachstellen und Bedrohungen eine entscheidende Rolle in der Gesamtrisikobewertung der Organisation.

FISMA identifiziert drei Säulen der Informationssicherheit:

- Vertraulichkeit — Schutz von Informationen vor unbefugtem Zugriff und Offenlegung.

- Integrität — Schutz vor unangemessenen Änderungen oder Löschungen.

- Verfügbarkeit — Gewährleistung von konsistentem und zuverlässigem Zugang zu Informationen bei Bedarf.

Basierend auf den Sicherheitsprioritäten gibt es drei Ebenen potenzieller Auswirkungen, sollte es zu einer Verletzung der Information oder der Systemsicherheit kommen:

1. Geringe Auswirkung: Eine Verletzung würde zu einer geringfügigen Störung für die Organisation, ihre Vermögenswerte oder Einzelpersonen führen.

2. Mäßige Auswirkung: Eine Verletzung würde zu einer erheblichen Störung führen, die die Betriebsabläufe der Organisation, ihre Vermögenswerte oder Einzelpersonen betrifft.

3. Hohe Auswirkung: Eine Verletzung würde zu einer großen oder sogar katastrophalen Störung führen und die Organisation, ihre Vermögenswerte oder Einzelpersonen schwerwiegend beeinträchtigen.

Nachdem die grundlegenden Konzepte erläutert und die erforderliche Dokumentation vorbereitet wurde, erfolgt die Sicherheitszertifizierung durch die autorisierte Person.

2. Zertifizierung

In dieser Phase ist es entscheidend zu bestätigen, dass alle Systemkontrollen wie ursprünglich geplant eingerichtet sind. Falls es Lücken oder Übersehen gibt, werden sie dokumentiert und der gesamte Dokumentensatz wird überarbeitet, bevor es zum nächsten Schritt übergeht.

Während dieses Prozesses arbeitet der Eigentümer des Systems eng mit der autorisierten Person zusammen, um sicherzustellen, dass das System optimiert ist und die Dokumente für die bevorstehende Akkreditierungsphase vorbereitet sind. Zu den Hauptverantwortlichkeiten des Eigentümers des Systems gehören:

- Bereitstellung umfassender Dokumentation und relevanter ergänzender Materialien;

- Regelmäßige Aktualisierung des Sicherheitsplans für das System;

- Festlegen eines klaren Aktionsfahrplans und Vorbereitungsschritte;

- ·Vorbereitung eines vollständigen Satzes von Dokumenten, der zur Autorisierung bereit ist.

Sobald der zweite Schritt erfolgreich abgeschlossen ist, werden der vollständige Satz von Dokumenten, die das Informationssystem betreffen, zum dritten Schritt der Sicherheitsakkreditierung übertragen.

3.Akkreditierung

In dieser Phase wird dem beauftragten Offiziellen die Information vorgelegt, der bewertet, ob das endgültige Risiko mit dem als akzeptabel betrachteten Risiko übereinstimmt. Der Offizielle berücksichtigt dabei die alltäglichen Betriebsabläufe der Behörde. Außerdem führt dieser Offizielle Gespräche mit dem Eigentümer des Systems und den wichtigsten Interessengruppen. Dieser kooperative Ansatz gewährleistet ein umfassendes Verständnis der Situation und unterstützt einen informierten Entscheidungsprozess.

Diese Phase ist der entscheidende Moment, da entschieden wird, ob dem Informationssystem die Genehmigung zum Betrieb erteilt wird. Wenn es Probleme bei der Dokumentation gibt oder in der Analyse rote Flaggen auftauchen, könnte der beauftragte Offizielle eine vorläufige Genehmigung mit bestimmten Einschränkungen anbieten. Eine solche Genehmigung ist zeitlich begrenzt und hebt die Bereiche hervor, die behoben werden müssen. Die Hoffnung besteht darin, dass diese schnell angegangen werden können, um langfristig eine vollständige Genehmigung zu erhalten.

Nachdem das System akkreditiert wurde, übernimmt der beauftragte Offizielle die Verantwortung für die Sicherheit des Systems und trägt die volle Verantwortung für etwaige nachteilige Folgen, mit denen die Behörde aufgrund von Sicherheitsverletzungen konfrontiert sein könnte. Daher hat der Offizielle ein starkes Interesse an einer gründlichen Analyse und sorgfältigen Prüfung der Informationssicherheit des Systems.

4.Kontinuierliche Überwachung

Der vierte Schritt schließt die Dinge ab, setzt jedoch gleichzeitig die Bühne für einen frischen Überprüfungszyklus des Informationssystems und seiner Dokumentation. Dieser Schritt ist die kontinuierliche Überwachung und umfasst:

· Konfigurationsmanagement;

· Sicherheitsüberwachung;

· Statusbericht und Dokumentation.

Der Schwerpunkt liegt darauf, ein hohes Sicherheitsniveau aufrechtzuerhalten, indem Sicherheitskontrollelemente überwacht, Aktualisierungen dokumentiert und aufkommende Schwachstellen identifiziert werden. Wenn eine Organisation wesentliche Änderungen am Sicherheitsplan vornimmt, könnte eine erneute Akkreditierung erforderlich sein.

In dieser Phase ist der Eigentümer des Informationssystems verantwortlich für:

- Dokumentation von Änderungen am Informationssystem;

- Durchführung einer Sicherheitsauswirkungsanalyse;

- Überwachung der Sicherheit und Durchführung von Bewertungen;

- Aktualisierung des Sicherheitssystemplans;

- Bereitstellung von Statusberichten.

Dieser Schritt erfordert umfassende Dokumentation, die alle Hardware-, Software- und verschiedenen Komponenten des in Gebrauch befindlichen Informationssystems erfasst. Jegliche greifbaren Änderungen am System, wie das Hinzufügen neuer Computer oder die Änderung des Raumzugangs, sollten klar vermerkt werden.

Zusammenfassung

Wie aus der obigen Diskussion deutlich wird, ist FISMA keine Empfehlung – es ist ein Mandat für alle föderalen Einrichtungen, um sicherzustellen, dass ihre Daten sicher und unversehrt bleiben. Und dies beschränkt sich nicht nur auf staatliche Stellen allein. Jeder Unterauftragnehmer oder externe Lieferant, der für föderale Behörden arbeitet, fällt unter den Zuständigkeitsbereich von FISMA. Die eingerichteten Schutzmaßnahmen sind direkt mit dem potenziellen Risiko und den möglichen Schäden verbunden, die aus unbefugten Verstößen oder bösartigem Missbrauch dieser Daten entstehen könnten. Und die Konsequenzen für die Nichtkonformität sind hoch. Bundesbehörden könnten ihre Finanzierung verlieren, während Unterauftragnehmer aktuelle Verträge verlieren und zukünftige Möglichkeiten für von der Regierung finanzierte Projekte verpassen könnten.

Auf dem Laufenden zu bleiben, was die wichtigsten Standards für Informationssicherheit betrifft, ist in der heutigen cyberzentrischen Zeit ein Muss. Bei Elinext behalten unsere Geschäftsanalysten den Überblick, um unseren Kunden zu helfen, sich im komplexen Netz der Vorschriften zurechtzufinden, und robuste und sichere Lösungen umzusetzen, die auf ihre einzigartigen Geschäftsbedürfnisse zugeschnitten sind.